เมื่อวันที่ 22 มกราคม 2020 สำนักข่าว The Guardian รายงานว่าโทรศัพท์มือถือของ Jeff Bezos ประธานบริษัท Amazon ถูกแฮกโดยมกุฎราชกุมารของซาอุดิอาระเบีย (Mohammed bin Salman หรือ MBS) ตั้งแต่ช่วงปี 2018 ช่องทางการแฮกคือส่งไฟล์วิดีโอมาทาง WhatsApps เพื่อฝังมัลแวร์ลงในโทรศัพท์มือถือ จุดประสงค์ของการแฮกคือต้องการข้อมูลโดยเฉพาะรูปภาพที่อยู่ในนั้น [1] รายละเอียดในประเด็นอื่นๆ ขอละไว้เพราะไม่ได้เกี่ยวกับเนื้อหาของโพสต์นี้เท่าไหร่

ข้อมูลที่ปรากฏในสื่ออื่นๆ เช่น The Hacker News นั้นมีการระบุถึงความเป็นไปได้ว่าการแฮกมือถือในครั้งนี้อาจเป็นการใช้มัลแวร์ที่ถูกพัฒนาขึ้นมาเป็นพิเศษซึ่งคาดว่ามีการโจมตีช่องโหว่ของระบบปฏิบัติการ iOS ร่วมด้วย ลักษณะของตัวมัลแวร์และการโจมตีในครั้งนี้ใกล้เคียงกับกรณีมัลแวร์ Pegasus ที่เคยถูกใช้งานจริงมาแล้วเมื่อปี 2016 [2] ซึ่งหากข้อมูลที่ระบุในข่าวนี้เป็นจริง ก็หมายความว่ามีการค้นพบช่องโหว่ใหม่ใน iOS และมีการโจมตีช่องโหว่นี้จริงแล้ว ซึ่งก็ถือเป็นเรื่องที่น่าสนใจโดยเฉพาะอย่างยิ่งในฝั่งคนที่ทำงานด้าน digital forensics และ malware analysis

อย่างไรก็ตาม ในวันต่อมา (23 มกราคม 2020) ได้มีการเผยแพร่รายงานผลการตรวจพิสูจน์พยานหลักฐานของเคสนี้ โดยผู้เชี่ยวชาญจำนวนหนึ่งได้ออกมาให้ความเห็นว่าตัวรายงานผลการตรวจพิสูจน์นั้นขาดข้อมูลสำคัญในหลายส่วนและมีประเด็นที่คลุมเครืออยู่เป็นจำนวนมาก จนทำให้ข้อสรุปที่บอกว่าโทรศัพท์มือถือของ Bezos ถูกแฮกฝังมัลแวร์นั้นอาจไม่ถูกต้อง ตัวผมเองได้อ่านรายงานฉบับดังกล่าวแล้วก็พบว่ามีหลายประเด็นที่น่าสนใจและหลายอย่างยังน่าสงสัย ก็เลยลองวิเคราะห์ประเด็นต่างๆ เหล่านั้น เผื่อใครที่สนใจงานด้านนี้จะได้มาแลกเปลี่ยนข้อมูลกัน

หมายเหตุ: บทวิเคราะห์นี้จะอ้างอิงเฉพาะข้อมูลเท่าที่สามารถหาได้จากแหล่งเปิด ซึ่งบางส่วนเป็นข้อเท็จจริง (fact) แต่บางส่วนเป็นข้อคิดเห็น (opinion) นอกจากนี้รายละเอียดการวิเคราะห์บางส่วนจะมาจากมุมมองของตัวผู้เขียนเอง ซึ่งอาจมีข้อผิดพลาดได้ ผู้อ่านควรตรวจทานหากต้องการนำข้อมูลจากโพสต์นี้่ไปใช้อ้างอิง

รายงานผลการตรวจพิสูจน์พยานหลักฐานของเคสนี้ถูกระบุว่าจัดทำโดยบริษัท FTI Consulting โดยใช้ชื่อว่า Project Cato ตัวรายงานมีเผยแพร่บนเว็บไซต์ DocumentCloud ความยาว 17 หน้า รวมปก อาจจะเป็นข้อดี (หรือเปล่า?) ของตัวรายงานฉบับนี้เนื่องจากมันไม่ค่อยมีรายละเอียดทางเทคนิคมากเท่าไหร่ ก็เลยพอมีช่องให้ได้คิดต่อว่าผู้ตรวจวิเคราะห์ใช้หลักการหรือวิธีการอะไรในแต่ละขั้นตอน รวมถึงสามารถหาข้อมูลมาสนับสนุนหรือโต้แย้งผลการวิเคราะห์ได้

จากที่มาในรายงานผลการตรวจพิสูจน์นั้นระบุว่าเมื่อช่วงเดือนกุมภาพันธ์ 2019 โทรศัพท์มือถือ iPhone X ของ Besoz นั้นถูกสงสัยว่าติดมัลแวร์ซึ่งอาจเป็นการโจมตีในลักษณะ Advanced Persistent Threat (APT) จึงได้จ้างให้บริษัท FTI Consulting มาตรวจพิสูจน์ โดยประเด็นข้อสงสัยนี้มีข้อสันนิษฐานเบื้องต้นจากการที่ MBS มีความใกล้ชิดกับบริษัท Hacking Team ซึ่งเคยพัฒนามัลแวร์โจมตีช่องโหว่ใน iOS จึงมีความเป็นไปได้ที่โทรศัพท์มือถือของ Bezos อาจถูกโจมตี

หมายเหตุ: ในรายงานผลการตรวจพิสูจน์นั้นไม่ได้ระบุว่า iPhone X ของ Besoz ใช้ iOS เวอร์ชันอะไร ซึ่งจากข้อมูล โทรศัพท์รุ่นนี้วางจำหน่ายเมื่อปลายปี 2017 โดย iOS เวอร์ชันที่ติดมาพร้อมเครื่องคือเวอร์ชัน 11.0.1 ส่วน iOS เวอร์ชันล่าสุดที่ออกมาในช่วงเดือนกุมภาพันธ์ 2019 คือเวอร์ชัน 12.1.4 (ออกเมื่อวันที่ 7 กุมภาพันธ์ 2019) ความเป็นไปได้ของ iOS เวอร์ชันที่ได้รับผลกระทบน่าจะอยู่ในช่วงนี้

กระบวนการตรวจพิสูจน์

ความท้าทายของเคสนี้คือการ identify ว่ามือถือถูกแฮกและถูกติดตั้งมัลแวร์หรือไม่นั้นทำได้ค่อนข้างลำบาก เนื่องจากข้อจำกัดของตัวระบบปฏิบัติการ iOS เอง และเครื่องมือที่รองรับการตรวจพิสูจน์ในลักษณะนี้นั้นมีจำกัด อีกทั้งกระบวนการที่จะใช้เพื่อ identify และยืนยันว่าเครื่องติดมัลแวร์หรือไม่นั้นก็อาจไม่ครอบคลุมเพียงพอ (assume ว่าผู้ปฏิบัติงานนั้นมีความรู้ความเข้าใจเพียงพอที่จะสามารถตรวจพิสูจน์เคสในลักษณะนี้ได้) ในทางปฏิบัติแล้ว เคสประเภทนี้หากสามารถหามัลแวร์เจอและนำออกมาวิเคราะห์ได้ ก็ยังจะง่ายกว่าการหาหลักฐานอะไรไม่เจอเลยแล้วต้องตรวจวิเคราะห์ความเป็นไปได้ทั้งหมดเพื่อที่จะยืนยันว่าเครื่องไม่มีมัลแวร์จริงๆ

ตามหลักแล้ว กระบวนการตรวจพิสูจน์จะเริ่มจากการทำสำเนาพยานหลักฐานออกมาก่อน (หากสามารถทำได้) จากนั้นค้นหาข้อมูลที่น่าจะเป็นตัวบ่งชี้ว่าระบบติดมัลแวร์ เช่น application, process, file, settings, network activities, account, หรือข้อมูลอื่นๆ ที่บ่งบอกถึงความผิดปกติ จากนั้นหากพบไฟล์ที่ต้องสงสัยว่าอาจเกี่ยวข้องกับมัลแวร์ก็สกัดไฟล์นั้นออกมาเพื่อวิเคราะห์ต่อ ทั้งนี้ หากเครื่องติดมัลแวร์แล้วยังคงมีการใช้งานต่อ ข้อมูลหลักฐานต่างๆ หรือแม้กระทั่งตัวมัลแวร์เองก็อาจถูกแก้ไข ถูกลบ หรือถูกเขียนทับได้ ดังนั้นไม่ได้แปลว่าการตรวจจะต้องหาเจอเสมอไป

จากรายงาน สิ่งที่ FTI ทำหลังจากได้รับเคสคือการเซ็ตห้องแล็บชั่วคราวขึ้นมาโดยรวบรวมเจ้าหน้าที่จำนวนหนึ่งมาช่วยวิเคราะห์ เครื่องมือหลักที่ใช้ในการตรวจพิสูจน์คือ Cellebrite UFED 4PC [3] เราเตอร์ 1 ตัวสำหรับเปิด Wi-Fi เพื่อใช้วิเคราะห์การเชื่อมต่อเครือข่าย และแล็ปท็อป 2 เครื่องสำหรับใช้ทำงาน โดยได้ติดตั้งโปรแกรม Fiddler และ Wireshark ไว้วิเคราะห์ข้อมูลเครือข่ายด้วย

หลังจากที่ทางแล็บได้รับตัวเครื่อง iPhone X ก็ได้นำมาทำสำเนาข้อมูล โดยตัว Cellebrite ต้องใช้วิธีดึงข้อมูลผ่าน iTunes backup เพื่อที่จะได้ข้อมูลแบบเต็มๆ ออกมาวิเคราะห์ อย่างไรก็ตาม iPhone เครื่องนี้ถูกตั้ง backup password ไว้ จึงทำให้ทางแล็บยังไม่สามารถทำการดึงข้อมูลแบบเต็มๆ ได้จนกว่าจะได้รับ password เบื้องต้นเลยใช้ Cellebrite ดึงข้อมูลออกมาเท่าที่จะทำได้ก่อน จากนั้นสั่งสแกนมัลแวร์รวมถึงเปรียบเทียบค่าแฮช (จากข้อมูลพบว่าใช้เอนจินของ Bitdefender [4]) ก็ไม่พบว่าเครื่องติดมัลแวร์แต่อย่างใด (ซึ่งก็อาจเป็นไปได้ทั้งไม่มีมัลแวร์หรืออาจยังได้ข้อมูลออกมาไม่เพียงพอ)

ต่อมาทางทีมได้วิเคราะห์การเชื่อมต่อเครือข่ายเพื่อหาความผิดปกติ โดยตั้งค่า iPhone ให้เชื่อมต่อ Wi-Fi และใช้ proxy ของ Fiddler จากนั้นวิเคราะห์ทราฟฟิกในสถานะทำงาน 4 รูปแบบ คือ locked, unlocked, idle, และจำลองว่ามีการใช้งานอยู่ (เปิดปิดแอปสลับไปมา) สาเหตุที่ทดสอบในลักษณะนี้คาดว่าน่าจะมาจากมัลแวร์บางตัวจะทำงานเฉพาะบางกรณี เช่น แอบอัดเสียงเมื่อหน้าจอปิดอยู่และเครื่องไม่ถูกใช้งาน [5]

หลังจากเก็บข้อมูลเครือข่ายเสร็จเรียบร้อยและอยู่ระหว่างรอผลวิเคราะห์ ทางทีมงานก็ยังไม่ได้รับ password สำหรับทำ iTunes backup จึงตัดสินใจสั่ง Reset all settings เพื่อรีเซ็ตการตั้งค่า iPhone โดยไม่ได้ลบข้อมูลหรือแอปพลิเคชันออก ซึ่งวิธีนี้จะล้างการตั้งค่า backup password ออกไปด้วย [6] ทำให้สามารถใช้ Cellebrite ดึงข้อมูลออกมาได้ ทางทีมวิเคราะห์ได้อ้างในรายงานว่าการทำเช่นนี้ข้อมูลในเครื่องรวมถึง artifact ของมัลแวร์จะยังคงอยู่ (อย่างไรก็ตาม ยังไม่พบรายละเอียดทางเทคนิคที่สามารถยืนยันได้ว่าการสั่ง Reset all settings นั้นจะมีผลกระทบกับการตั้งค่าอะไรมากน้อยแค่ไหน) ทั้งนี้ ในรายงานระบุว่าได้รับอนุญาตให้สั่งรีเซ็ตได้ ซึ่งก็อาจเป็นไปได้ว่าทาง Bezos นั้นลืม backup password ไปแล้ว โดยหลังจากที่ดึงข้อมูลออกมาเสร็จทางแล็บก็ได้ส่งมือถือกลับคืนไป อย่างไรก็ตาม ผลการสั่งสแกนมัลแวร์รอบนี้ก็ยังไม่พบอะไรน่าสงสัยอยู่ดี แม้กระทั่งเอาค่าแฮชของทุกไฟล์ในเครื่องไปเทียบกับฐานข้อมูลมัลแวร์ก็ยังไม่พบ (แปลว่าอาจไม่มีมัลแวร์อยู่ในเครื่องแต่แรก อาจมีแต่ถูกลบไปแล้ว หรืออาจมีแต่ยังไม่เคยถูกค้บพบ)

ในส่วนข้อมูลการใช้งานเครือข่าย ทางทีมงานได้วิเคราะห์ URL และ domain name ที่เครื่องเชื่อมต่อออกไป ก็ไม่ปรากฎว่ามีการเชื่อมต่อไปยังรายการที่อยู่ในลิสต์ที่เกี่ยวข้องกับมัลแวร์ ซึ่งก็มีความเป็นไปได้ว่าอาจไม่มีมัลแวร์ หรือมัลแวร์ตรวจพบว่าอยู่ใน environment ที่ไม่ปกติก็เลยไม่ทำงาน นอกจากนี้ทางทีมยังได้พยายามไล่ดูไฟล์ในเครื่องว่ามีร่องรองของการ jailbreak หรือมีร่องรอยของอะไรที่เกี่ยวข้องกับเรื่องนี้หรือไม่ แต่สุดท้ายก็ยังไม่พบอะไรเลย

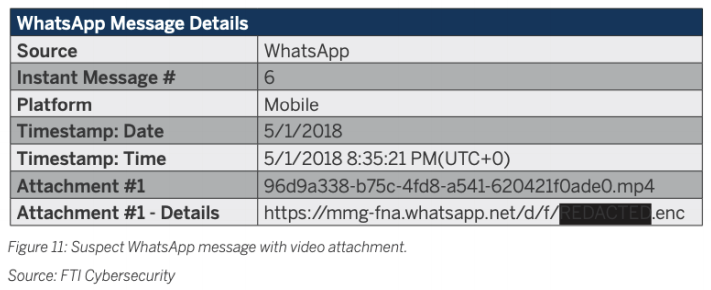

จากการตรวจวิเคราะห์ทั้งหมดที่ทำมาก็ยังไม่มีอะไรที่สามารถบ่งชี้ได้เลยว่าโทรศัพท์มือถือ (ณ ขณะที่ได้รับมาตรวจ) นั้นมีมัลแวร์ ซึ่งความเป็นไปได้ก็มีหลายอย่าง แต่ทางทีมงานยังไม่ฟันธงว่าเครื่องดังกล่าวไม่มีความผิดปกติอะไร ก็เลยลองไปดูข้อมูลอย่างอื่น โดยพบว่าเมื่อวันที่ 1 พฤษภาคม 2018 นั้น Bezos ได้รับข้อความ WhatsApp จาก MBS โดยมีการแนบไฟล์วิดีโอมากับข้อความ ตัวไฟล์วิดีโอดังกล่าวเป็นนามสกุล .enc ถูกดาวน์โหลดมาจากเซิร์ฟเวอร์ของ WhatsApp อย่างไรก็ตาม ทางทีมไม่สามารถแกะไฟล์ .enc นี้ออกมาวิเคราะห์ได้เพราะถูกเข้ารหัสลับไว้

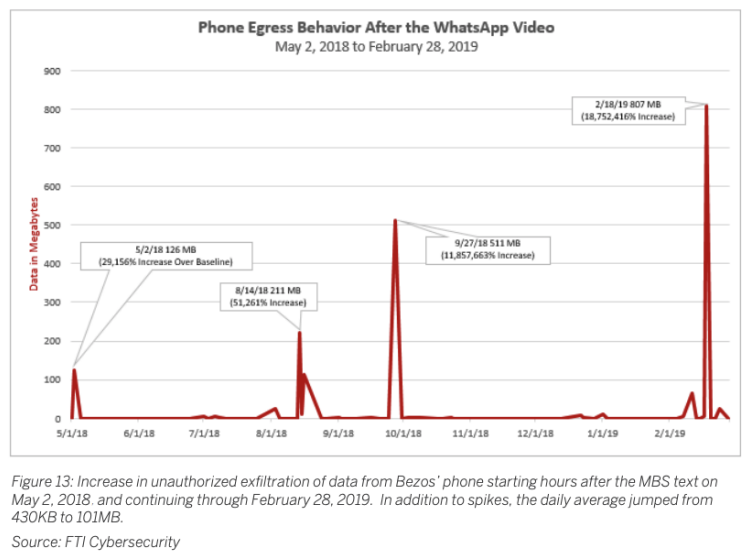

ทีมงานได้ตรวจสอบความผิดปกติอื่นๆ เพิ่มเติม พบว่าโทรศัพท์มือถือของ Bezos มีการใช้งาน cellular data เพิ่มขึ้นอย่างมหาศาลหลังจากที่ได้รับไฟล์วิดีโอดังกล่าว โดยปริมาณการใช้ข้อมูลบางวันสูงถึง 4.6 GB

ทางทีมงานคาดว่าทราฟฟิกผิดปกติอาจเกิดได้จากหลายสาเหตุ เช่น มีการ backup ข้อมูล หรือมีการใช้งาน cloud storage อย่างไรก็ตาม ตัว iPhone ของ Bezos นั้นไม่ได้เปิดใช้งาน iCloud backup และไม่พบว่ามีการใช้งานอะไรที่จะทำให้เกิดทราฟฟิกขนาดนี้ในวันเดียวได้ จึงคาดว่าน่าจะเป็นพฤติกรรมของมัลแวร์ โดยสาเหตุน่าจะเกี่ยวข้องกับไฟล์ .enc ที่ได้รับมาทาง WhatsApp

หนึ่งในข้อสันนิษฐานของทีมงานคือมัลแวร์ใน iOS ก่อนหน้านี้อย่าง Pegasus หรือ Galileo นั้นมีความสามารถในการ hook ตัวเองเข้ากับ process ของแอปพลิเคชันอื่น เพื่อสวมรอย process นั้นส่งข้อมูลออกไป อีกทั้งตัว Pegasus เองก็มีฟีเจอร์ทำลายตัวเองเมื่อขาดการเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมเกินระยะเวลาหนึ่ง ด้วยข้อสันนิษฐานนี้เอง ทำให้ทาง FTI ยืนยัน (ด้วยความมั่นใจในระดับ medium ถึง high) ว่าโทรศัพท์มือถือ iPhone X ของ Jeff Bezos ติดมัลแวร์ขโมยข้อมูล ต้นตอของมัลแวร์มาจาก MBS โดยส่งผ่านการแนบไฟล์คลิปวิดีโอทาง WhatsApp

อย่างไรก็ตาม ทางทีม FTI เองก็ยอมรับว่ายังไม่ได้วิเคราะห์ลงลึกเท่าที่ควร โดยหากสามารถเซ็ตแล็บขึ้นมาใหม่เพื่อจับการส่งข้อมูลผ่าน cellular data แทนที่จะเป็น Wi-Fi ก็อาจได้เห็นอะไรที่ชัดเจนกว่านี้ รวมถึงหากสามารถ jailbreak ก็สามารถดึงข้อมูลในระดับที่ลึกกว่านี้ออกมาวิเคราะห์เพิ่มเติมได้

ความเห็นจากผู้เชี่ยวชาญ

หลังจากที่มีการเปิดเผยรายงานผลการตรวจพิสูจน์ ผู้เชี่ยวชาญด้านความมั่นคงปลอดภัยไซเบอร์จำนวนหนึ่งก็ได้ออกมาแสดงความเห็นต่อประเด็นนี้ ตัวอย่างเช่น Rob Graham ก็บอกว่ายังไม่มีหลักฐานอะไรเพียงพอที่จะยืนยันได้ว่ามือถือของ Bezos ถูกแฮก ตัวรายงานไม่มีแม้กระทั่งการวิเคราะห์ข้อมูลที่เกี่ยวข้องกับมัลแวร์ [7] ในขณะที่ Bill Marczak ได้เขียนบล็อกให้ความเห็นว่าควรวิเคราะห์ข้อมูลจากไฟล์ .enc เพิ่มเติม เพราะน่าจะพอมี key เก็บอยู่ซักที่ในไฟล์ฐานข้อมูลของ WhatsApp ในเครื่อง ซึ่งหากสามารถวิเคราะห์ไฟล์นี้ก็น่าจะพอช่วยยืนยันได้อย่างชัดเจนมากกว่า อีกทั้งข้อมูลปริมาณทราฟฟิกที่ทาง FTI นำมาพล็อตเป็นกราฟนี้ก็น่าจะมาจากไฟล์ DataUsage.sqlite ซึ่งก็ยังไม่ชัดเจนว่าข้อมูลนี้ถูกนำมาวิเคราะห์ด้วยวิธีใด และหากดูเพิ่มเติมในเนื้อไฟล์จริงๆ ก็น่าจะมีรายละเอียดอื่นๆ ที่สามารถอธิบายได้มากกว่านี้ [8]

ทางสำนักข่าว Vice ได้สอบถามข้อมูลเพิ่มเติมจากผู้เชี่ยวชาญ โดยได้ติดต่อ Sarah Edwards ซึ่งเป็นผู้เขียนหนังสือและผู้สอนคอร์ส Mobile Forensics ของ SANS ซึ่งได้ให้ความเห็นว่า การตรวจพิสูจน์แค่ระดับนี้ยังไม่เพียงพอที่จะใช้วิเคราะห์การโจมตีในระดับที่เป็น nation-state attack เนื่องจากการใช้แค่ iTunes backup หรือเครื่องมือ forensics ในระดับ extraction นั้นส่วนใหญ่จะได้แค่ข้อความ รูปภาพ หรือข้อมูลในแอปพลิเคชัน แต่จะไม่ลงลึกถึงระดับ file system ทั้งหมด ควรต้องใช้เครื่องมือที่มีความสามารถมากกว่านี้ หรือควร jailbreak เพื่อนำข้อมูลเชิงลึกออกมาวิเคราะห์ ซึ่งเป็นข้อมูลที่จะไม่ปรากฏในไฟล์ backup [9]

นอกจากในประเด็นเหล่านี้แล้ว Matt Suiche ได้ให้ความเห็นที่น่าสนใจว่า ทางฝั่ง iOS เองนั้นขาดเครื่องมือ virtualization ที่ดีพอที่จะช่วยให้การตรวจพิสูจน์ในสภาพแวดล้อมที่สามารถควบคุมได้นั้นทำได้ยาก เลยทำให้ต้องมาลองทดสอบในอุปกรณ์จริงและเชื่อมต่อกับระบบอินเทอร์เน็ตจริงๆ [10]

ถอดบทเรียนที่ได้รับจากเรื่องนี้

ถึงแม้ว่าตัวรายงานผลการตรวจพิสูจน์จะมีหลายประเด็นที่ยังไม่ชัดเจน และอาจยังไม่สามารถตอบคำถามได้ว่าโทรศัพท์มือถือของ Bezos นั้นติดมัลแวร์จริงหรือไม่ ติดได้อย่างไร และตัวมัลแวร์ที่ว่านั้นคืออะไร แต่หลายสื่อก็ได้นำเสนอข่าวจากบทสรุปนี้ไปเป็นที่เรียบร้อยแล้ว (ซึ่งทางที่ดีก็ควรจะมีการรีวิวจากผู้เชี่ยวชาญทีมอื่นเพื่อช่วยตรวจสอบอีกทีหนึ่ง) ก็ไม่แน่ใจว่าหลังจากนี้จะมีการนำเสนอเรื่องนี้ในแง่เทคนิคอีกหรือไม่ อย่างไรก็ตาม เคสนี้ก็เป็นกรณีศึกษาที่ดีในหลายๆ เรื่อง

- ผู้ตรวจพิสูจน์จำเป็นต้องมีความความเข้าใจเรื่องการทำงานของระบบที่จะวิเคราะห์ รวมถึงการทำงานและข้อจำกัดของเครื่องมือที่เอามาใช้ เนื่องจากเครื่องมือ forensics ประเภทที่กด nextๆๆ ไปแล้วได้ผลลัพธ์ออกมาโดยที่ไม่ได้เข้าใจกระบวนการทำงานข้างหลังนั้นก็เป็นความเสี่ยงที่อาจจะทำให้รายงานผลการตรวจพิสูจน์ไม่น่าเชื่อถือหรือไม่ตรงกับความเป็นจริง

- การสรุปผลการตรวจพิสูจน์ ควรให้น้ำหนักกับ fact ที่พบจริงๆ มากกว่า opinion ที่เกิดจากการเอาข้อมูลมาเชื่อมโยงกัน เพราะข้อมูลในพยานหลักฐานนั้นถูกแก้ไขเปลี่ยนแปลง ถูกทำลาย หรือถูกสร้างขึ้นเพื่อตั้งใจล่อลวงได้ง่าย

- การรายงานข่าวควรมีการตรวจสอบข้อมูลทางเทคนิคจากผู้เชี่ยวชาญเพิ่มเติมด้วย เพราะโดยพื้นฐานของการตรวจพิสูจน์พยานหลักฐานแล้วสิ่งที่ตรวจได้นอกเหนือจากความสามารถของเครื่องมือก็อยู่ที่ความสามารถของตัวผู้ตรวจพิสูจน์เองด้วย (ความเชี่ยวชาญของแต่ละคนแตกต่างกัน อีกทั้งเทคโนโลยีมีการเปลี่ยนแปลงตลอด ไม่มีทางที่จะมีใครเชี่ยวชาญได้ทั้งหมด)

อ้างอิง

- https://www.theguardian.com/technology/2020/jan/21/amazon-boss-jeff-bezoss-phone-hacked-by-saudi-crown-prince

- https://thehackernews.com/2020/01/saudi-prince-allegedly-hacked-worlds.html

- https://cf-media.cellebrite.com/wp-content/uploads/2019/06/DataSheet_4PC_A4-print.pdf

- https://www.bitdefender.com/news/cellebrite-partners-with-bitdefender-to-deliver-comprehensive-joint-mobile-malware-detection-with-mobile-forensics-2721.html

- https://citizenlab.ca/2016/08/million-dollar-dissident-iphone-zero-day-nso-group-uae/

- https://support.apple.com/en-us/HT205220

- https://twitter.com/ErrataRob/status/1220091136188014592

- https://medium.com/@billmarczak/bezos-hack-mbs-mohammed-bin-salman-whatsapp-218e1b4e1242

- https://www.vice.com/en_us/article/v74v34/saudi-arabia-hacked-jeff-bezos-phone-technical-report

- https://twitter.com/msuiche/status/1220231606557990913